Sichere Verschlüsselung ist keine Magie, sondern fußt auf fünf Pfeilern. Erfahren Sie, welche Eigenschaften eine Verschlüsselung erfüllen muss, um die Daten nicht nur vor dem Mitlesen durch Unberechtigte zu schützen sondern auch vor Manipulationen.

Authentifizierung

Das Ziel einer sicheren Authentifizierung ist es zu gewährleisten, dass die Kommunikation nur mit dem Kommunikationspartner stattfindet, mit dem sie erfolgen soll. Auch bei einer korrekt durchgeführten Verschlüsselung besteht die Gefahr, mit der falschen Gegenstelle zu kommunizieren: In diesem Fall würden die Informationen zwar sicher verschlüsselt übertragen, aber dennoch in die falschen Hände geraten. Eine weitere Angriffsmöglichkeit sind Man-in-the-middle-Angriffe, bei denen sich der Angreifer unbemerkt zwischen die Kommunikationspartnern schaltet und deren Kommunikation nicht nur mitlesen sondern auch manipulieren kann.

Im Bereich der Computerkryptographie nutzt man zum Schutz hiervor üblicherweise Software-Zertifikate, die auf Methoden der asymmetrischen Verschlüsselung beruhen: Diese Zertifikate können genutzt werden, um der jeweiligen Gegenstelle zu beweisen, dass sie mit dem System kommuniziert mit dem sie denkt zu kommunizieren. Die Wirkungsweise ist mit dem Vorzeigen eines Personalausweises vergleichbar, wodurch Sie die Identität Ihres Gegenübers sicher feststellen können.

Verschlüsselungsverfahren

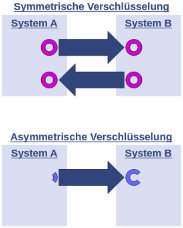

Das Verschlüsselungsverfahren dient dazu, mit mathematischen Methoden einen Datenstrom unter Anwendung eines sogenannten Schlüssels so umzuwandeln, dass auf den ursprünglichen Klartext nur noch mit dem Schlüssel zugegriffen werden kann. Hierbei wird zwischen symmetrischen und asymmetrischen Verschlüsselungsverfahren unterschieden: Symmetrische Verfahren besitzen einen Schlüssel, der beiden Kommunikationspartnern bekannt sein muss, da dieser sowohl der Ver- als auch der Entschlüsselung dient. Ein komplexes Problem hierbei ist, beiden Partnern den selben Schlüssel zukommen zu lassen, ohne dass dieser von potentiellen Angreifern abgefangen oder erraten werden kann (s. Schlüsselaustausch). Asymmetrische Verfahren hingegen nutzen zwei unterschiedliche Schlüssel, einen öffentlichen Schlüssel der ausschließlich zum ver- nicht jedoch zum entschlüsseln genutzt werden kann und einen privaten Schlüssel, mit dem auch entschlüsselt werden kann. Bei dieser Konstellation kann der öffentliche Schlüssel ohne Probleme an beliebig viele Personen herausgegeben werden, da nur der Inhaber des privaten Schlüssels in der Lage ist die mit dem öffentlichen Teil verschlossenen Daten zu entschlüsseln. Stand der Technik bei symmetrischen Verschlüsselungsverfahren ist derzeit der Advanced Encryption Standard AES mit einer Schlüssellänge von 256bit, der nach heutigem Kenntnisstand mit verfügbarer Technik nicht „geknackt“ werden kann.

Das Verschlüsselungsverfahren dient dazu, mit mathematischen Methoden einen Datenstrom unter Anwendung eines sogenannten Schlüssels so umzuwandeln, dass auf den ursprünglichen Klartext nur noch mit dem Schlüssel zugegriffen werden kann. Hierbei wird zwischen symmetrischen und asymmetrischen Verschlüsselungsverfahren unterschieden: Symmetrische Verfahren besitzen einen Schlüssel, der beiden Kommunikationspartnern bekannt sein muss, da dieser sowohl der Ver- als auch der Entschlüsselung dient. Ein komplexes Problem hierbei ist, beiden Partnern den selben Schlüssel zukommen zu lassen, ohne dass dieser von potentiellen Angreifern abgefangen oder erraten werden kann (s. Schlüsselaustausch). Asymmetrische Verfahren hingegen nutzen zwei unterschiedliche Schlüssel, einen öffentlichen Schlüssel der ausschließlich zum ver- nicht jedoch zum entschlüsseln genutzt werden kann und einen privaten Schlüssel, mit dem auch entschlüsselt werden kann. Bei dieser Konstellation kann der öffentliche Schlüssel ohne Probleme an beliebig viele Personen herausgegeben werden, da nur der Inhaber des privaten Schlüssels in der Lage ist die mit dem öffentlichen Teil verschlossenen Daten zu entschlüsseln. Stand der Technik bei symmetrischen Verschlüsselungsverfahren ist derzeit der Advanced Encryption Standard AES mit einer Schlüssellänge von 256bit, der nach heutigem Kenntnisstand mit verfügbarer Technik nicht „geknackt“ werden kann.

Schlüsselaustausch

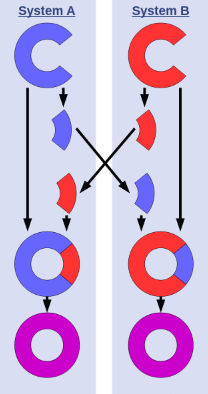

Zur Gewährleistung einer sicheren Verschlüsselung ist es wie beschrieben notwendig, dass beide Kommunikationspartner über einen gemeinsamen geheimen und für Dritte nicht vorhersehbaren Schlüssel verfügen. Stand der Technik in diesem Bereich ist das Diffie-Hellman-Schlüsselaustauschverfahren: Ziel dieses Verfahrens ist es, dass beiden Kommunikationspartner der selbe geheime Schlüssel bekannt ist, ohne dass dieser jemals übertragen wurde. Hierzu wird von beiden Partnern separat eine Zufallszahl erzeugt, um aus dieser Zahl nach einem bekannten Algorithmus einen öffentlichen Schlüssel zu erzeugen, der dem jeweils anderen Partner zur Verfügung gestellt wird. Aus diesem öffentlichen Teil des Gegenübers und der ursprünglichen eigenen Zufallszahl kann im Anschluss von beiden Seiten ein Schlüssel errechnet werden, der trotz unterschiedlicher Ausgangszahlen beider Teilnehmer identisch ist und dennoch nie übertragen wurde.

Zur Gewährleistung einer sicheren Verschlüsselung ist es wie beschrieben notwendig, dass beide Kommunikationspartner über einen gemeinsamen geheimen und für Dritte nicht vorhersehbaren Schlüssel verfügen. Stand der Technik in diesem Bereich ist das Diffie-Hellman-Schlüsselaustauschverfahren: Ziel dieses Verfahrens ist es, dass beiden Kommunikationspartner der selbe geheime Schlüssel bekannt ist, ohne dass dieser jemals übertragen wurde. Hierzu wird von beiden Partnern separat eine Zufallszahl erzeugt, um aus dieser Zahl nach einem bekannten Algorithmus einen öffentlichen Schlüssel zu erzeugen, der dem jeweils anderen Partner zur Verfügung gestellt wird. Aus diesem öffentlichen Teil des Gegenübers und der ursprünglichen eigenen Zufallszahl kann im Anschluss von beiden Seiten ein Schlüssel errechnet werden, der trotz unterschiedlicher Ausgangszahlen beider Teilnehmer identisch ist und dennoch nie übertragen wurde.

Zufälligkeit des Schlüssels

Wie bereits ausgeführt, benötigen beide Kommunikationspartner für eine sichere symmetrische Verschlüsselung einen gemeinsamen Schlüssel, der niemandem außer diesen beiden bekannt sein darf. Diese Voraussetzung wird durch das Schlüsselaustauschverfahren sichergestellt. Falls dieses jedoch auf nicht wirklich zufälligen „Zufallszahlen“ beruht, wird einem Angreifer die Möglichkeit gegeben, den Schlüssel zu erraten.

Bei einer üblichen Schlüssellänge von 256bit sind 1077 (Eine Zahl mit 77 Nullen) verschiedene Schlüssel möglich, wodurch ein wahlloses Durchprobieren aller möglichen Schlüssel auch für moderne Hochleistungscomputer in vertretbarer Zeit nicht möglich ist. Damit diese Überlegung von Erfolg gekrönt ist, muss allerdings sichergestellt sein, dass die Wahrscheinlichkeit des Auftretens für jeden Schlüssel gleich groß ist. Sollten jedoch keine guten Zufallszahlen für die Schlüsselgenerierung genutzt werden kann es passieren, dass von den 1077 möglichen Schlüsseln weit weniger in Frage kommen: Wenn einem Angreifer dieser Sachverhalt bekannt ist, muss er nur die in Frage kommende – und weit geringere – Anzahl an Schlüsseln durchprobieren. Die Wahrscheinlichkeit in absehbarer Zeit den richtigen Schlüssel zu finden ist somit deutlich größer.

Schutz vor Orakeln

Im alten Griechenland versuchte man unter Zuhilfenahme des Orakels von Delphi Zukunftsprognosen zweifelhafter Qualität zu generieren. Im Kontext der Computerkryptographie bezeichnet ein Orakel hingegen ein System, welches durch sein nach außen sichtbares Verhalten Rückschlüsse auf die innere Funktionsweise und Entscheidungsfindung zulässt. Die Gefahr eines kryptographischen Orakels ist somit, dass es einem Angreifer durch sein Verhalten Anhaltspunkte liefert um das Erraten des Schlüssels zu erleichtern.

Ein populäres Beispiel hierfür ist das Kinderspiel „Ich sehe etwas, das du nicht siehst...“: Hierbei sucht sich der Spielleiter – das Orakel – einen Gegenstand aus, der erraten werden muss. Obwohl dieser anschließend nur Ja/Nein-Fragen beantwortet, haben die Mitspieler durch geschicktes Nachfragen die Möglichkeit den gesuchten Gegenstand zu erraten.

Um dies zu verhindern, werden Verfahren wie HMAC oder GCM genutzt ,um Anfragen zu signieren und nur so vertrauenswürdigen Kommunikationspartnern Antworten zu senden, alle unsignierten Anfragen bleiben unbeantwortet. Durch dieses Vorgehen erhalten potentielle Angreifer möglichst wenige Reaktionen des Systems und sind folglich auch nicht in der Lage, Rückschlüsse zu ziehen.

Fazit

Eine sichere und vertrauenswürdige Verschlüsselung findet nur statt, wenn alle fünf Pfeiler berücksichtigt werden. Bereits das Nichtberücksichtigen eines der fünf Prinzipien führt zu einer angreifbaren und damit nicht sicheren Verschlüsselung. Die Einhaltung wird in der Regel durch die Nutzung offener Standards sichergestellt: Durch das Peer-Review werden so potentielle Schutzlücken entdeckt und können geschlossen werden.

Sie haben Fragen? Sprechen Sie uns an, wir beraten Sie gerne!